Czy twoje finanse są bezpieczne?

Czy twoje finanse są bezpieczne? Czy technologie są wystarczająco skuteczne?

Rozwój technologii informacyjno-telekomunikacyjnych jest niezmiernie szybki, a ich zastosowanie nawet w najmniejszych firmach coraz częstsze. Oczywiste jest, że nowoczesne technologie umożliwiają dostęp do informacji z każdego miejsca, obniżają koszty prowadzenia działalności oraz wnoszą wiele dobrych rozwiązań do zarządzania przedsiębiorstwem. Nowe rozwiązania wystawiają również na ryzyko wiele danych operacyjnych, których utrata lub wyciek mogą spowodować znaczne komplikacje dla firm.

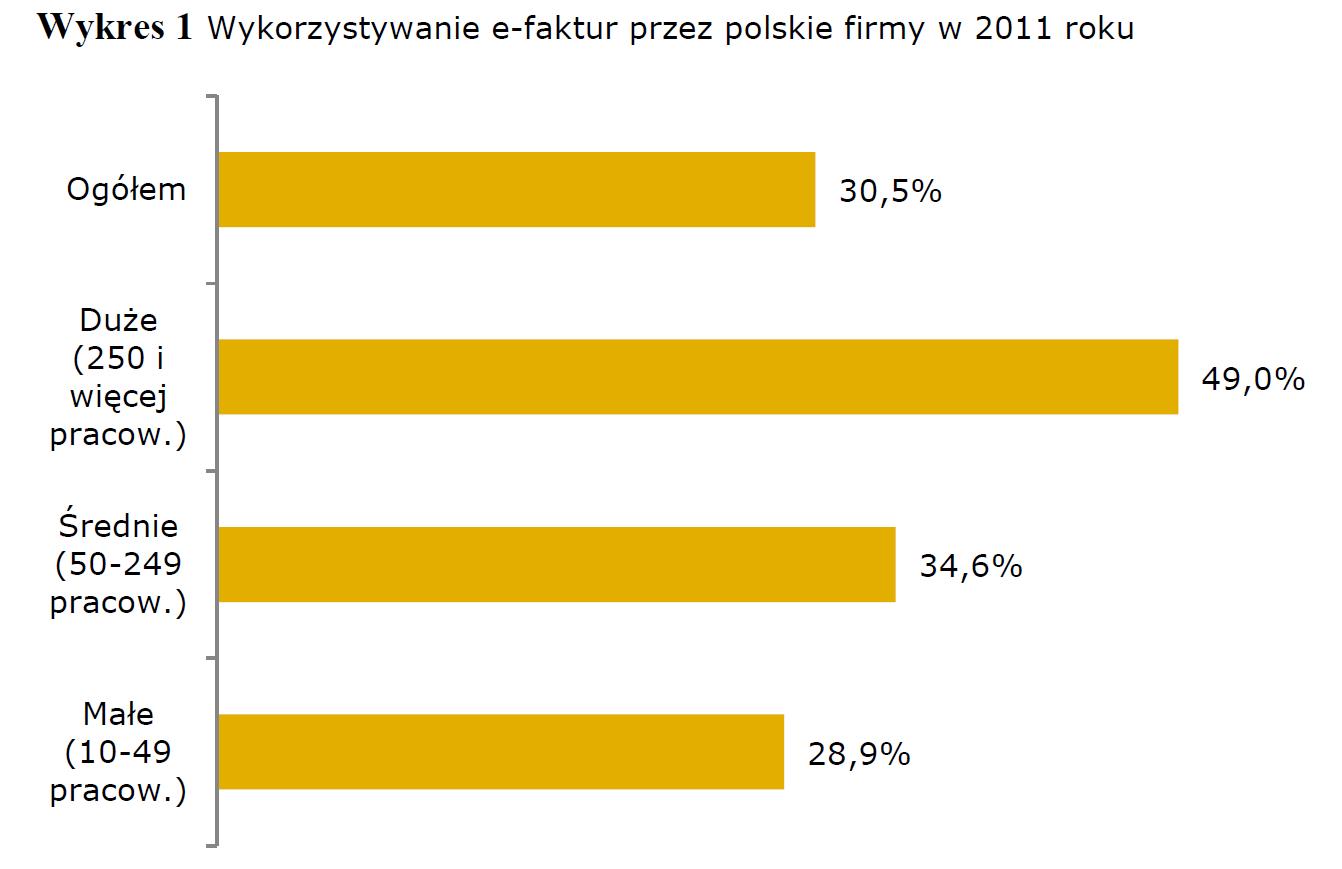

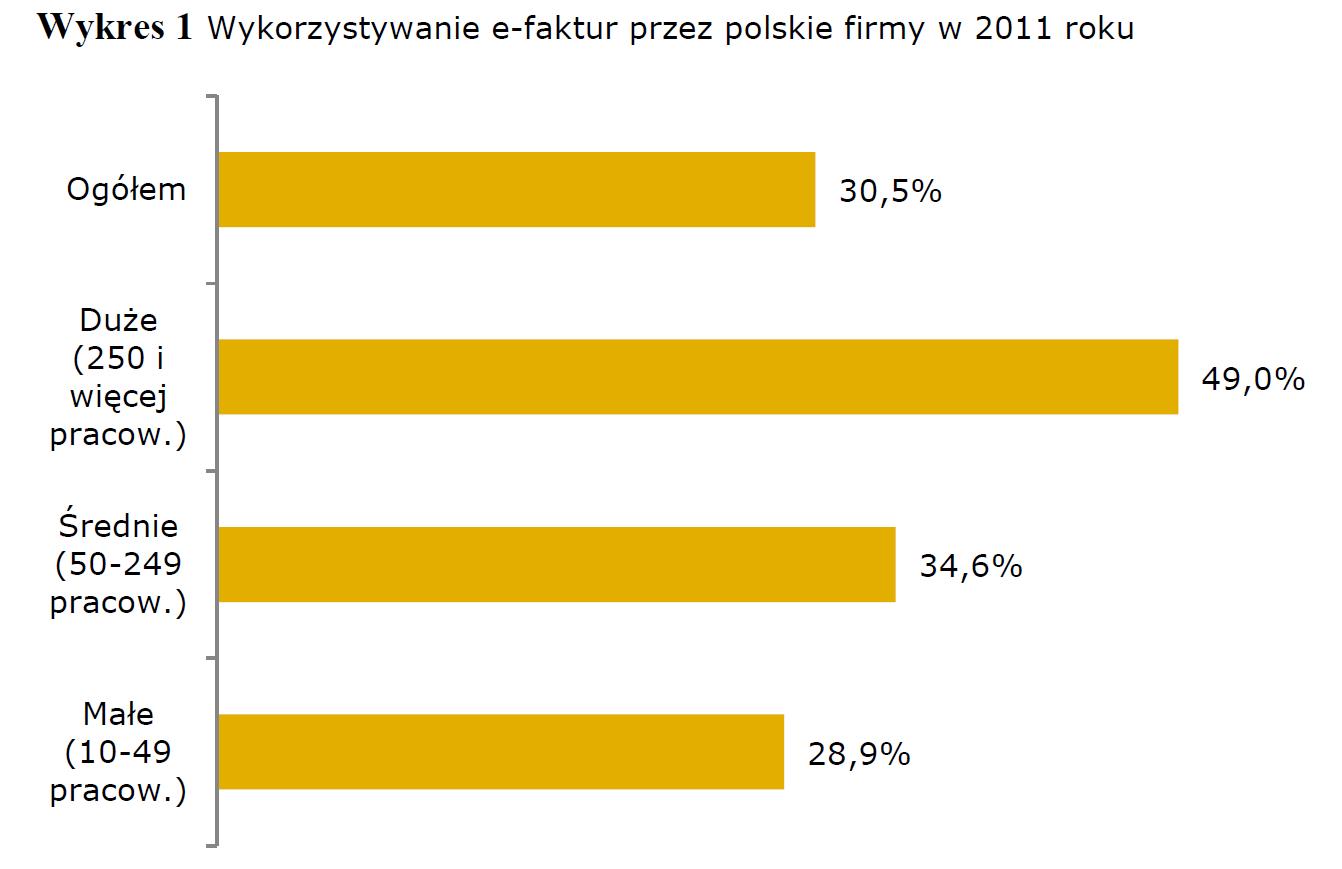

Pierwszym przejawem unowocześniania infrastruktury ICT w firmach jest wykorzystywanie e-faktur w płatnościach B2B. Elektroniczne faktury to nowoczesna metoda przesyłania dokumentów sprzedażowych za pośrednictwem sieci komputerowej. Istnieje wiele wymagań związanych z wykorzystaniem takiego rozwiązania, jak konieczność posiadania elektronicznego podpisu czy konieczność składowania danych na odpowiednio przygotowanych nośnikach danych, jednak metoda ta pozwala na optymalizację kosztów związanych z wydrukiem oraz składowaniem tradycyjnych dokumentów papierowych.

Ale czy e-faktury są w Polsce popularne? Okazuje się, że już około 30 proc. wszystkich firm korzysta z tego rozwiązania(1). E-faktury są najbardziej popularne w przypadku dużych firm, natomiast najrzadziej korzystają z nich małe przedsiębiorstwa. Logiczne, że związane jest to kosztami wprowadzenia takiego rozwiązania oraz liczbą odbieranych i wysyłanych dokumentów. Nie zmienia to jednak faktu, że w ciągu najbliższych lat coraz więcej przedsiębiorstw, również tych małych, będzie wykorzystywało e-faktury w prowadzeniu działalności. Co to za sobą pociąga? Prawie 30 proc. wszystkich firm, oprócz znacznej optymalizacji kosztów, narażonych jest na utratę tych danych lub ich wyciek za pośrednictwem Internetu. Ważne jest, aby wybierając to nowoczesne rozwiązanie, odpowiednio zabezpieczyć infrastrukturę IT.

Źródło: Opracowanie własne na podstawie GUS

Rozwój technologii informacyjnych pomaga również w załatwianiu formalności z urzędami administracyjnymi. Jest to ważne udogodnienie, a o jego potrzebie może świadczyć fakt licznego używania tego rozwiązania przez firmy. Według danych Głównego Urzędu Statystycznego, ponad 86 proc. wszystkich firm na terenie Polski odsyła wypełnione formularze oraz deklaracje (dotyczące m.in. podatku dochodowego, podatku VAT) przez Internet(2). Należy jednak dodać, że formularze i deklaracje często zawierają ważne dane finansowe związane z prowadzoną działalnością, które nie powinny dostać się w niepowołane ręce, szczególnie w ręce konkurencji. Ryzyko znacznie wzrasta, kiedy przesyłamy takie dane za pośrednictwem Sieci, dlatego trzeba mieć na uwadze ich poufność oraz konieczność zapewnienia bezpieczeństwa dla wewnętrznej infrastruktury IT w firmie.

Ostatnim dowodem na coraz większe zainteresowanie nowymi technologiami przez polskie firmy jest rosnąca popularność usług cloud computing (usługa udostępniania mocy obliczeniowej i programów lokowanych na zewnętrznych serwerach, co obniża koszty związane z utrzymywaniem infrastruktury IT). Jest to szczególnie ważne dla małych przedsiębiorstw, ponieważ dzięki rozwojowi tej technologii mają one dostęp do narzędzi ułatwiających zarządzanie przedsiębiorstwem, które do tej pory – ze względu na wysokie koszty – były zarezerwowane przeważnie dla największych firm (programy finansowo-księgowe, programy ERP do zarządzania zasobami przedsiębiorstwa, programy CRM do zarządzania relacjami z klientem).

Przeanalizujmy teraz inne, kluczowe aspekty związane z użytkowaniem nowych rozwiązań IT w biznesie. Czy nasze dane są bezpieczne? Na początek dość trywialny wniosek: silne hasła, zbudowane z kilkunastoliczbowego ciągu różnych znaków mogą nie zapewnić nam bezpieczeństwa. Zazwyczaj hasła dostępowe zapisywane są przez osoby odpowiedzialne na swoich komputerach, w przeglądarkach lub po stronie dostawcy danej usługi. Ich siła na nic się zda, jeśli baza tych haseł nie będzie dobrze zabezpieczona lub będziemy zapamiętywali hasła w przeglądarkach, które są podatne na ataki.

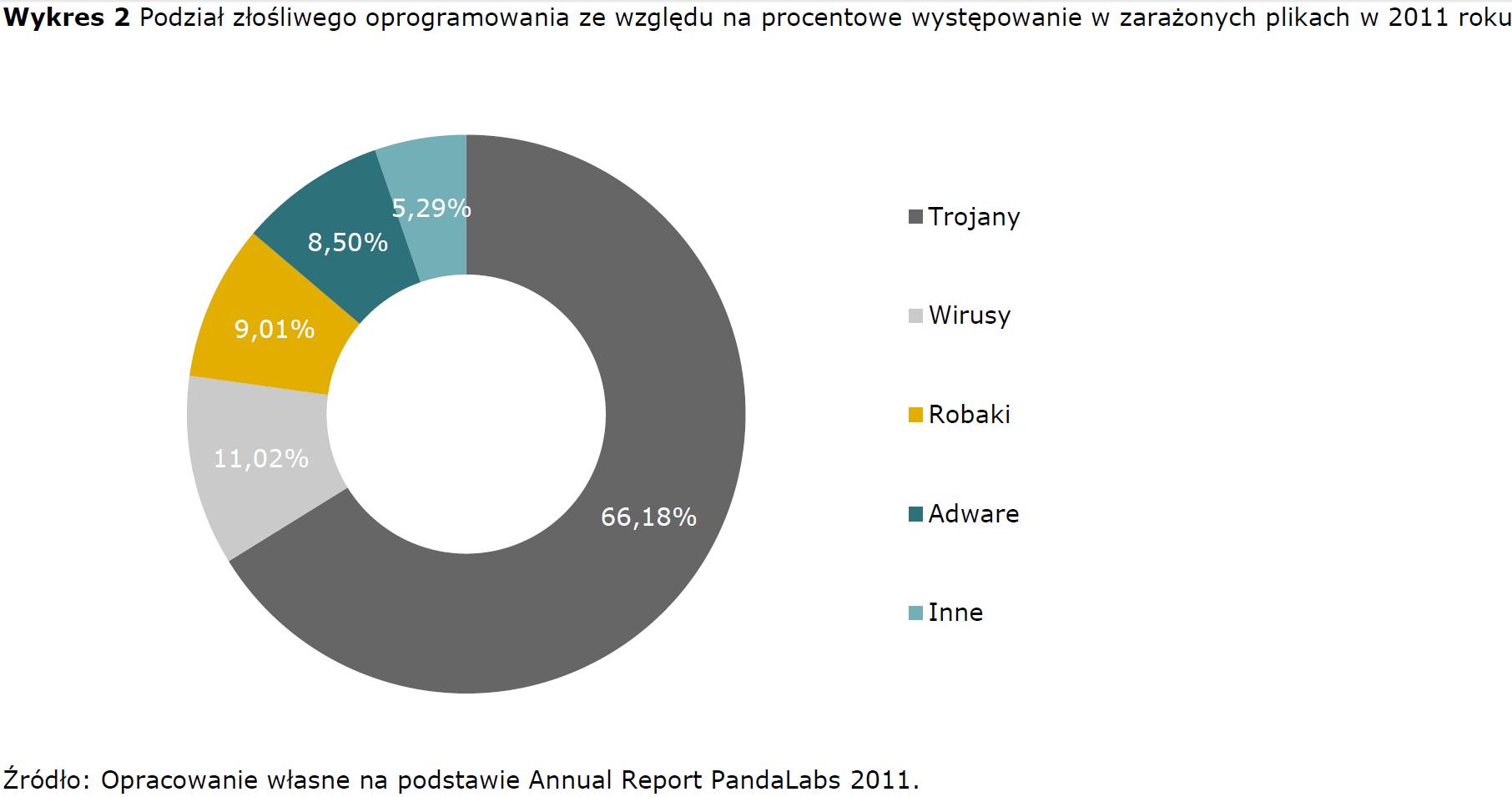

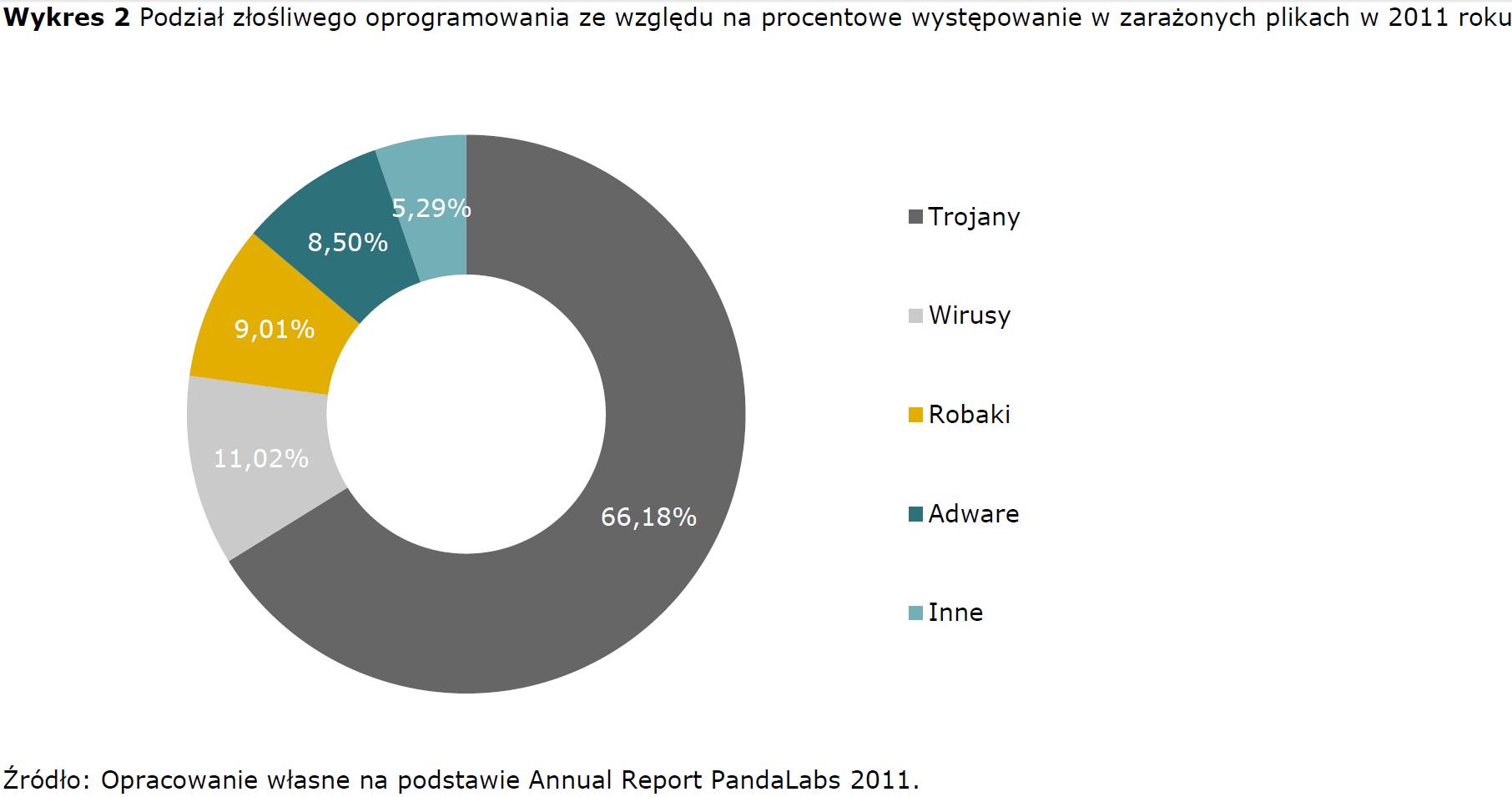

Jak prezentują się liczby związane ze złośliwym oprogramowaniem, które jest powodem wielu wycieków i kradzieży danych? Prawie 26 milionów nowych próbek złośliwego oprogramowania zostało zidentyfikowane tylko w 2011 r., co daje najwyższą w historii liczbę ponad 71 tys. nowych definicji wirusów dziennie. Niezmiennie najpopularniejszym zagrożeniem dla infrastruktury IT są tzw. trojany (konie trojańskie), które w ub.r. zostały zidentyfikowane w prawie 66 proc. wszystkich zarażonych plików(3). Konie trojańskie są o tyle mniejszym zagrożeniem, że muszą zostać pobrane jako aplikacja lub oprogramowanie, przez co profilaktyka, a zatem stosowanie dobrych rozwiązań antywirusowych, pozwala na zatrzymanie takich infekcji. Poważniejszym zagrożeniem dla infrastruktury IT są wirusy i robaki internetowe. Obie te kategorie zostały zidentyfikowane w 2011 r. odpowiednio w ok. 11 proc. i 9 proc. wszystkich zarażonych plików(4). Różnica pomiędzy wirusem a robakiem w głównej mierze polega na tym, że wirus potrzebuje nosiciela (jakiegoś pliku, do którego będzie mógł podczepić swój zainfekowany kod wykonywalny), natomiast robak jest samoreplikującym się programem komputerowym, który rozprzestrzenia się w sieciach podłączonych do zainfekowanego komputera. Niemniej jednak, wszystkie wymienione typy wirusów mogą mieć na celu uzyskanie dostępu do haseł do odpowiednich systemów finansowych czy księgowych, przez co są niebezpieczne dla prowadzenia biznesu.

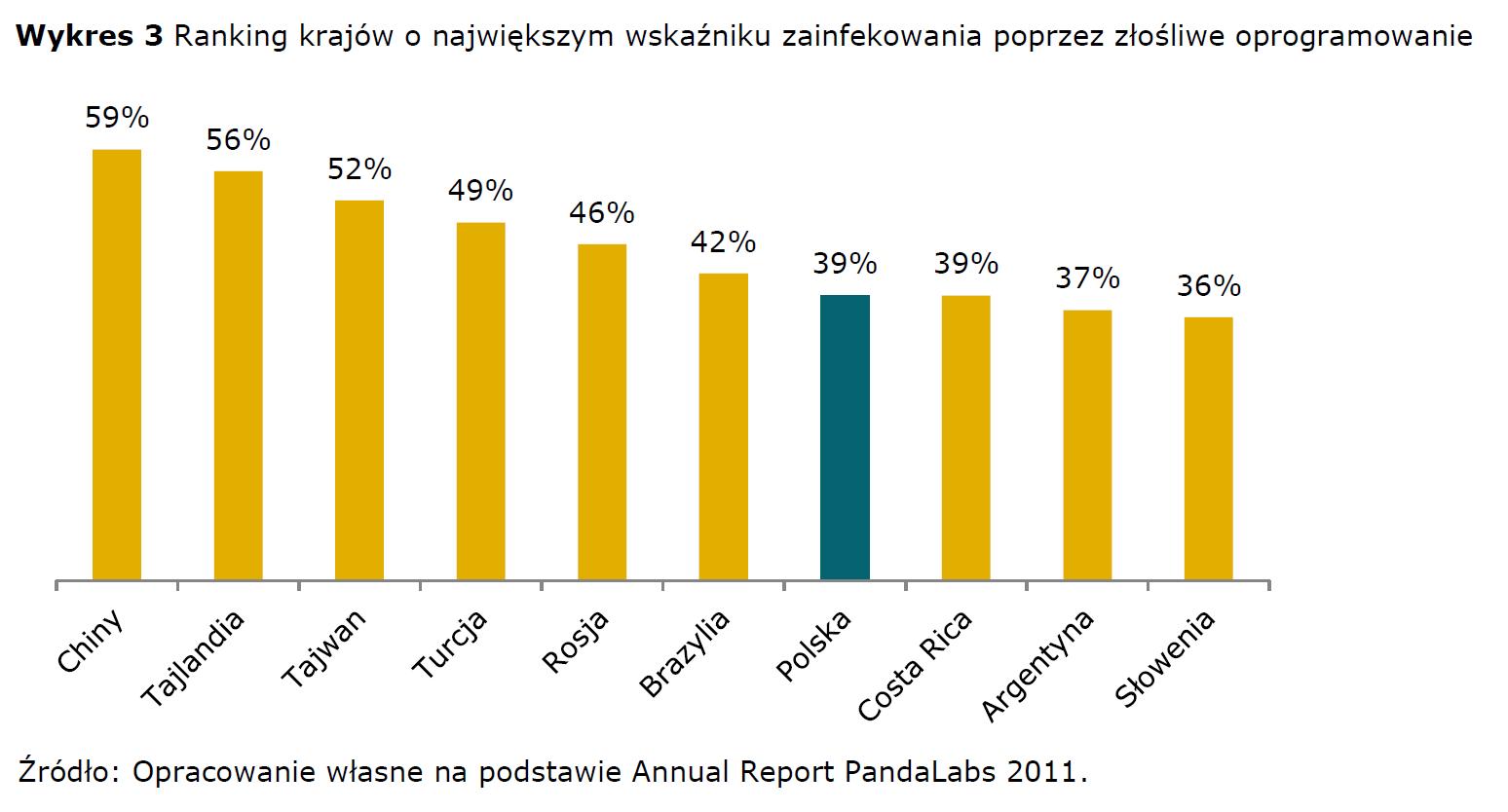

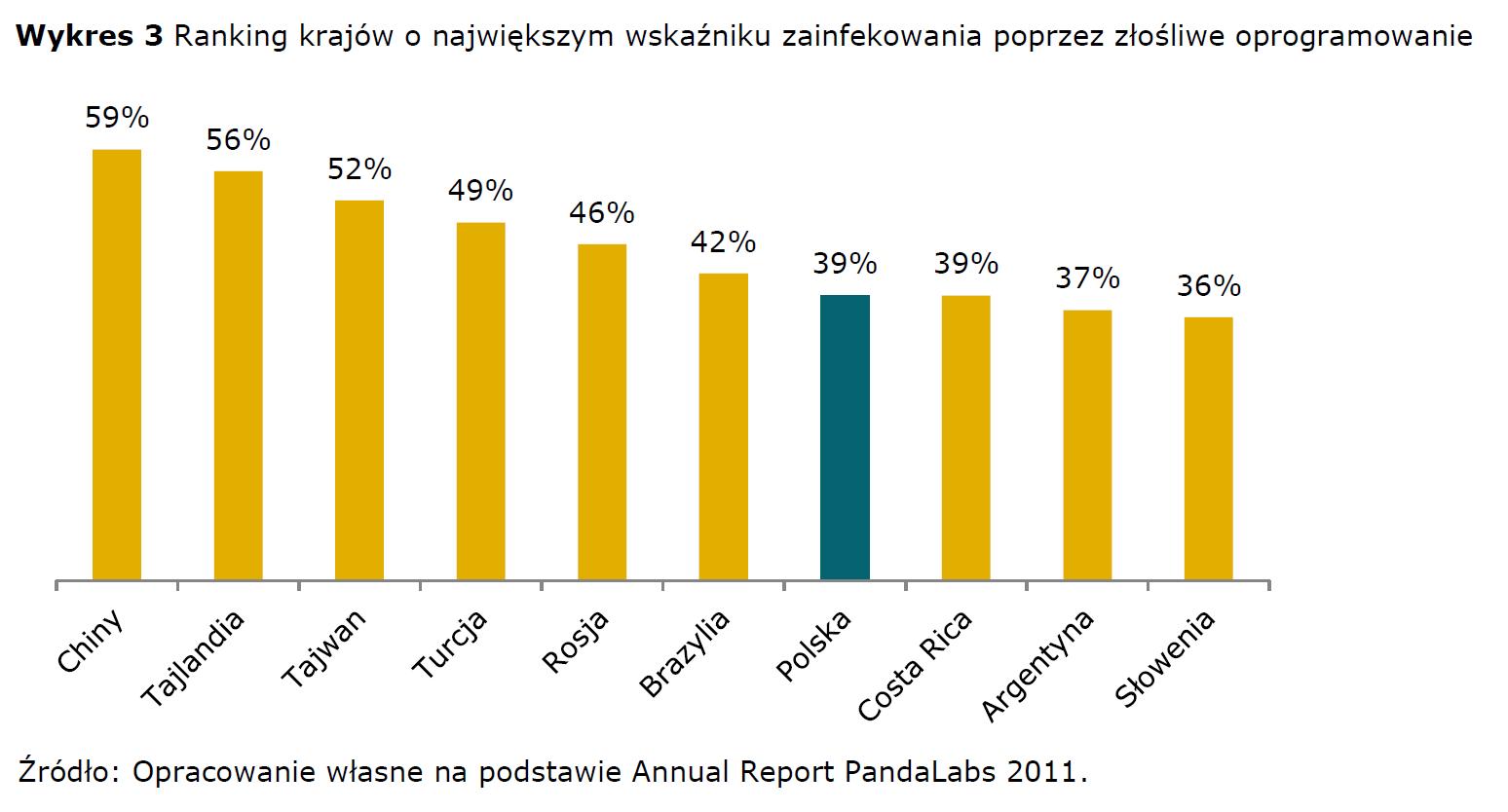

Warto zwrócić uwagę również na ranking krajów z najwyższym wskaźnikiem zainfekowania poprzez złośliwe oprogramowanie. W 2011 r. Polska znalazła się w tym rankingu zajmując siódme miejsce na dziesięć krajów – zatem jesteśmy w czołówce. Wniosek jaki się nasuwa: przy stosunkowo rozbudowanej strukturze IT w Polsce ludzie oszczędzają na bezpieczeństwie internetowym i nie inwestują w odpowiednie oprogramowanie antywirusowe(5).

Podsumowując, ciężko stwierdzić, czy stosowane technologie odnośnie danych finansowych i księgowych w przedsiębiorstwach są bezpieczne. Zależy to od wielu czynników i odpowiedniego podejścia osoby odpowiedzialnej. Zanim jednak zdecydujemy się na wdrożenie nowych rozwiązań technologicznych typu ERP, zaawansowanych programów księgowo-finansowych dostępnych w modelu cloud computing czy innych nowoczesnych technologii do zarządzania firmą, zastanówmy się, po której stronie będzie leżało zapewnienie bezpieczeństwa naszym danym – czy po stronie naszej czy dostawcy odpowiedniej usługi. Ceny odpowiedniego oprogramowania antywirusowego mogą wahać się od kilkuset do kilkunastu tysięcy złotych w zależności do liczby stacji, które mają zostać poddane ochronie lub liczbie wykorzystywanej przez nas mocy obliczeniowej. W ConQuest Consulting przeprowadzamy analizy wrażliwości cenowej dla różnych produktów i usług, wiemy zatem, że przypadku oprogramowania antywirusowego dla firm akceptowalne ceny są diametralnie różne. Dobra rada dla kupujących oprogramowanie: skonfrontujmy cenę, jaką jesteśmy skłonni zapłacić za dane antywirusowe oprogramowanie z kosztem utraty danych, które przesyłamy za pośrednictwem sieci. Aby w pełni oddać powagę sytuacji związanej z niebezpieczeństwem dla firmowych danych należy przytoczyć szacunek firmy Iomega (dostawcy rozwiązań w zakresie składowania danych, bezpieczeństwa sieci, itd.), który mówi, że 250 tys. małych przedsiębiorstw w Niemczech, Wielkiej Brytanii i we Francji stanęłoby w obliczu bankructwa, gdyby utraciło swoje dane komputerowe (a te kraje mają mniejszy wskaźnik zainfekowania przez złośliwe oprogramowanie niż Polska).

Jakub Dulny

Sales Assistant

ConQuest Consulting

1. Wykorzystywanie technologii ICT w przedsiębiorstwa, GUS 2011

2. Wykorzystywanie technologii ICT w przedsiębiorstwa, GUS 2011

3. Annual Report PandaLabs, 2011

4. Annual Report PandaLabs, 2011

5. Annual Report PandaLabs, 2011

Ale czy e-faktury są w Polsce popularne? Okazuje się, że już około 30 proc. wszystkich firm korzysta z tego rozwiązania(1). E-faktury są najbardziej popularne w przypadku dużych firm, natomiast najrzadziej korzystają z nich małe przedsiębiorstwa. Logiczne, że związane jest to kosztami wprowadzenia takiego rozwiązania oraz liczbą odbieranych i wysyłanych dokumentów. Nie zmienia to jednak faktu, że w ciągu najbliższych lat coraz więcej przedsiębiorstw, również tych małych, będzie wykorzystywało e-faktury w prowadzeniu działalności. Co to za sobą pociąga? Prawie 30 proc. wszystkich firm, oprócz znacznej optymalizacji kosztów, narażonych jest na utratę tych danych lub ich wyciek za pośrednictwem Internetu. Ważne jest, aby wybierając to nowoczesne rozwiązanie, odpowiednio zabezpieczyć infrastrukturę IT.

Źródło: Opracowanie własne na podstawie GUS

Rozwój technologii informacyjnych pomaga również w załatwianiu formalności z urzędami administracyjnymi. Jest to ważne udogodnienie, a o jego potrzebie może świadczyć fakt licznego używania tego rozwiązania przez firmy. Według danych Głównego Urzędu Statystycznego, ponad 86 proc. wszystkich firm na terenie Polski odsyła wypełnione formularze oraz deklaracje (dotyczące m.in. podatku dochodowego, podatku VAT) przez Internet(2). Należy jednak dodać, że formularze i deklaracje często zawierają ważne dane finansowe związane z prowadzoną działalnością, które nie powinny dostać się w niepowołane ręce, szczególnie w ręce konkurencji. Ryzyko znacznie wzrasta, kiedy przesyłamy takie dane za pośrednictwem Sieci, dlatego trzeba mieć na uwadze ich poufność oraz konieczność zapewnienia bezpieczeństwa dla wewnętrznej infrastruktury IT w firmie.

Ostatnim dowodem na coraz większe zainteresowanie nowymi technologiami przez polskie firmy jest rosnąca popularność usług cloud computing (usługa udostępniania mocy obliczeniowej i programów lokowanych na zewnętrznych serwerach, co obniża koszty związane z utrzymywaniem infrastruktury IT). Jest to szczególnie ważne dla małych przedsiębiorstw, ponieważ dzięki rozwojowi tej technologii mają one dostęp do narzędzi ułatwiających zarządzanie przedsiębiorstwem, które do tej pory – ze względu na wysokie koszty – były zarezerwowane przeważnie dla największych firm (programy finansowo-księgowe, programy ERP do zarządzania zasobami przedsiębiorstwa, programy CRM do zarządzania relacjami z klientem).

Przeanalizujmy teraz inne, kluczowe aspekty związane z użytkowaniem nowych rozwiązań IT w biznesie. Czy nasze dane są bezpieczne? Na początek dość trywialny wniosek: silne hasła, zbudowane z kilkunastoliczbowego ciągu różnych znaków mogą nie zapewnić nam bezpieczeństwa. Zazwyczaj hasła dostępowe zapisywane są przez osoby odpowiedzialne na swoich komputerach, w przeglądarkach lub po stronie dostawcy danej usługi. Ich siła na nic się zda, jeśli baza tych haseł nie będzie dobrze zabezpieczona lub będziemy zapamiętywali hasła w przeglądarkach, które są podatne na ataki.

Jak prezentują się liczby związane ze złośliwym oprogramowaniem, które jest powodem wielu wycieków i kradzieży danych? Prawie 26 milionów nowych próbek złośliwego oprogramowania zostało zidentyfikowane tylko w 2011 r., co daje najwyższą w historii liczbę ponad 71 tys. nowych definicji wirusów dziennie. Niezmiennie najpopularniejszym zagrożeniem dla infrastruktury IT są tzw. trojany (konie trojańskie), które w ub.r. zostały zidentyfikowane w prawie 66 proc. wszystkich zarażonych plików(3). Konie trojańskie są o tyle mniejszym zagrożeniem, że muszą zostać pobrane jako aplikacja lub oprogramowanie, przez co profilaktyka, a zatem stosowanie dobrych rozwiązań antywirusowych, pozwala na zatrzymanie takich infekcji. Poważniejszym zagrożeniem dla infrastruktury IT są wirusy i robaki internetowe. Obie te kategorie zostały zidentyfikowane w 2011 r. odpowiednio w ok. 11 proc. i 9 proc. wszystkich zarażonych plików(4). Różnica pomiędzy wirusem a robakiem w głównej mierze polega na tym, że wirus potrzebuje nosiciela (jakiegoś pliku, do którego będzie mógł podczepić swój zainfekowany kod wykonywalny), natomiast robak jest samoreplikującym się programem komputerowym, który rozprzestrzenia się w sieciach podłączonych do zainfekowanego komputera. Niemniej jednak, wszystkie wymienione typy wirusów mogą mieć na celu uzyskanie dostępu do haseł do odpowiednich systemów finansowych czy księgowych, przez co są niebezpieczne dla prowadzenia biznesu.

Warto zwrócić uwagę również na ranking krajów z najwyższym wskaźnikiem zainfekowania poprzez złośliwe oprogramowanie. W 2011 r. Polska znalazła się w tym rankingu zajmując siódme miejsce na dziesięć krajów – zatem jesteśmy w czołówce. Wniosek jaki się nasuwa: przy stosunkowo rozbudowanej strukturze IT w Polsce ludzie oszczędzają na bezpieczeństwie internetowym i nie inwestują w odpowiednie oprogramowanie antywirusowe(5).

Podsumowując, ciężko stwierdzić, czy stosowane technologie odnośnie danych finansowych i księgowych w przedsiębiorstwach są bezpieczne. Zależy to od wielu czynników i odpowiedniego podejścia osoby odpowiedzialnej. Zanim jednak zdecydujemy się na wdrożenie nowych rozwiązań technologicznych typu ERP, zaawansowanych programów księgowo-finansowych dostępnych w modelu cloud computing czy innych nowoczesnych technologii do zarządzania firmą, zastanówmy się, po której stronie będzie leżało zapewnienie bezpieczeństwa naszym danym – czy po stronie naszej czy dostawcy odpowiedniej usługi. Ceny odpowiedniego oprogramowania antywirusowego mogą wahać się od kilkuset do kilkunastu tysięcy złotych w zależności do liczby stacji, które mają zostać poddane ochronie lub liczbie wykorzystywanej przez nas mocy obliczeniowej. W ConQuest Consulting przeprowadzamy analizy wrażliwości cenowej dla różnych produktów i usług, wiemy zatem, że przypadku oprogramowania antywirusowego dla firm akceptowalne ceny są diametralnie różne. Dobra rada dla kupujących oprogramowanie: skonfrontujmy cenę, jaką jesteśmy skłonni zapłacić za dane antywirusowe oprogramowanie z kosztem utraty danych, które przesyłamy za pośrednictwem sieci. Aby w pełni oddać powagę sytuacji związanej z niebezpieczeństwem dla firmowych danych należy przytoczyć szacunek firmy Iomega (dostawcy rozwiązań w zakresie składowania danych, bezpieczeństwa sieci, itd.), który mówi, że 250 tys. małych przedsiębiorstw w Niemczech, Wielkiej Brytanii i we Francji stanęłoby w obliczu bankructwa, gdyby utraciło swoje dane komputerowe (a te kraje mają mniejszy wskaźnik zainfekowania przez złośliwe oprogramowanie niż Polska).

Jakub Dulny

Sales Assistant

ConQuest Consulting

1. Wykorzystywanie technologii ICT w przedsiębiorstwa, GUS 2011

2. Wykorzystywanie technologii ICT w przedsiębiorstwa, GUS 2011

3. Annual Report PandaLabs, 2011

4. Annual Report PandaLabs, 2011

5. Annual Report PandaLabs, 2011

|

nr 5(121)2012  |

|